前言

这两天被分配了个信息收集的任务,本以为挺简单的,其实步骤还挺多,所以还是总结下比较稳妥

第一步,找到目标的官方网站,收集子公司的名称和联系邮箱,还有其余备案网站

1.官方网站,收集子公司的名称可以通过度娘,天眼查,企查查

.png)

2.网站备案看有哪些主域名(或者改后缀可能也有其它域名)

查看网站备案的工具有

站长工具查询网站备案,http://icp.chinaz.com/

.png)

第二步,收集子域名

1.GOOGLE搜索

格式是site:example.com -www,还有许多搜索方法,不过需要多学习些语法

.png)

2.Dnsdb,https://dnsdb.io/zh-cn/

.png)

3.其他类似的在线工具

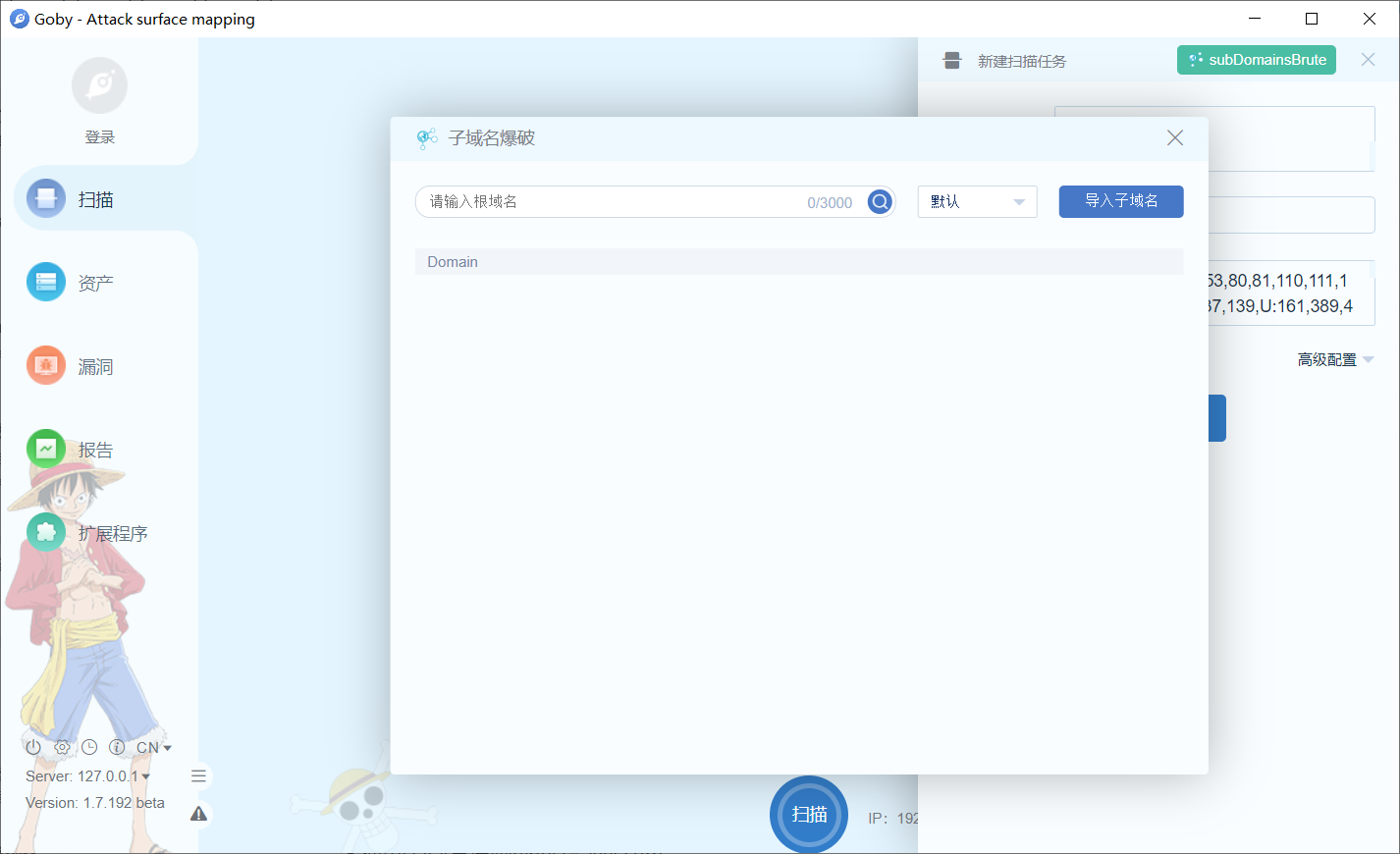

4.子域名爆破工具

Sublist3r

OneForAll

使用Goby的SubDomainsBrute插件

5.使用FOFA直接搜索host=”xxx.com”

.png)

第三步,测试收集到的所有域名是否使用了CDN

用多Ping去查看响应的IP,看看目标有没有使用CDN

https://ping.aizhan.com/ (有时候不稳)

.png)

http://ping.chinaz.com/ (推荐使用)

.png)

如果返回的IP重复挺多的,那应该就是目标的真实IP,可尝试通过IP去访问目标,如果访问不了,可以通过IP地址反查域名确认,https://tools.ipip.net/ipdomain.php

.png)

第四步,绕过CDN

1.通过注册查看邮件原文(有些网站有通过邮件找回密码的功能,或者注册邮箱认证)

.png)

原文里的IP地址

.png)

2.将网址或者IP放到网络空间搜索FOFA里,有概率可以直接拿到网站的IP,可以看到网站用了什么容器,服务器是啥系统,甚至还能看开放了啥端口(FOFA:title=”公司名”等特征 )

.png)

3.通过查找到的子域名,辅助查找真实IP(有些网站子域名没有配置CDN)

4.使用国外节点Ping

https://asm.ca.com/en/ping.php

5.配置不当

可访问探针phpinfo

站点同时支持http和https访问,CDN只配置 https协议,那么这时访问http就可以轻易绕过。

第五步,探测旁站和C段

旁站:旁站是和目标网站在同一台服务器上的其它的网站

.png)

使用FOFA直接搜索IP或者(title=”xxx” && host=”xxx.com”)

C段:C段是和目标服务器ip处在同一个C段的其它服务器

1.使用北极熊扫描器或者Nmap探测同网段主机,尝试存活主机

2.使用FOFA直接搜索IP或者(title=”xxx” && host=”xxx.com”)

3.ASN码查询C段(大型企业才有)

先查询IP的ASN,https://tools.ipip.net/as.php

然后根据ASN查询目标拥有的资产,https://www.cidr-report.org/cgi-bin/as-report?as=ASN码

第六步,通过已知资产,在SRC漏洞库中搜索信息

拿到子域的一些资产可以查找已公开漏洞,例如搜索 某某服VPN

乌云镜像:https://wooyun.x10sec.org/

第七步,查找Web指纹(网站架构)

查找CMS框架、OS、脚本语言、中间件容器 (使用的版本是否存在历史漏洞)

相关工具

1.wappalyzer(一款chrom插件)

.png)

2.云悉指纹(需要邀请码注册)

3.whatweb

.png)

第八步,扫描网站开放端口

在收集了许多域名和IP后,用masscan扫一扫目标的端口,可以多写些高危端口,减小扫描范围,提高效率

sudo masscan -p 端口 目标IP --rate 速率 #只扫相关性高点的几个

sudo masscan -p 端口 139.224.94.0/24 --rate 1000000 #全C段扫描一些风险端口

| tcp 20,21 | FTP(文件传输协议) | 允许匿名的上传下载,爆破,嗅探,win提权,远程执行(proftpd 1.3.5),各类后门(proftpd,vsftp 2.3.4) |

|---|---|---|

| tcp 22 | SSH (安全外壳协议 ) | 可根据已搜集到的信息尝试爆破,v1版本可中间人,ssh隧道及内网代理转发,文件传输等等 |

| tcp 23 | Telnet ( 远程终端协议) | 爆破,嗅探,一般常用于路由,交换登陆,可尝试弱口令 |

| tcp 25 | SMTP(简单邮件传输协议) | 邮件伪造,vrfy/expn查询邮件用户信息,可使用smtp-user-enum工具来自动跑 |

| tcp/udp 53 | DNS(域名系统) | 允许区域传送,dns劫持,缓存投毒,欺骗以及各种基于dns隧道的远控 |

| tcp/udp 69 | TFTP (简单文件传送协议 ) | 尝试下载目标及其的各类重要配置文件 |

| tcp 80-89,443,8440-8450,8080-8089 | 各种常用的Web服务端口 | 可尝试经典的topn,vpn,owa,webmail,目标oa,各类Java控制台,各类服务器Web管理面板,各类Web中间件漏洞利用,各类Web框架漏洞利用等等…… |

| tcp 110 | POP3(邮局协议版本3 ) | 可尝试爆破,嗅探 |

| tcp 111,2049 | NFS(网络文件系统) | 权限配置不当 |

| tcp 137,139,445 | SMB(NETBIOS协议) | 可尝试爆破以及smb自身的各种远程执行类漏洞利用,如,ms08-067,ms17-010,嗅探等…… |

| tcp 143 | IMAP(邮件访问协议) | 可尝试爆破 |

| udp 161 | SNMP(简单网络管理协议) | 爆破默认团队字符串,搜集目标内网信息 |

| tcp 389 | LDAP( 轻量目录访问协议 ) | ldap注入,允许匿名访问,弱口令 |

| tcp 512,513,514 | Linux rexec (远程登录) | 可爆破,rlogin登陆 |

| tcp 873 | Rsync (数据镜像备份工具) | 匿名访问,文件上传 |

| tcp 1194 | OpenVPN(虚拟专用通道) | 想办法钓VPN账号,进内网 |

| tcp 1352 | Lotus(Lotus软件) | 弱口令,信息泄漏,爆破 |

| tcp 1433 | SQL Server(数据库管理系统) | 注入,提权,sa弱口令,爆破 |

| tcp 1521 | Oracle(甲骨文数据库) | tns爆破,注入,弹shell… |

| tcp 1500 | ISPmanager( 主机控制面板) | 弱口令 |

| tcp 1723 | PPTP(点对点隧道协议 ) | 爆破,想办法钓VPN账号,进内网 |

| tcp 2082,2083 | cPanel (虚拟机控制系统 ) | 弱口令 |

| tcp 2181 | ZooKeeper(分布式系统的可靠协调系统 ) | 未授权访问 |

| tcp 2601,2604 | Zebra (zebra路由) | 默认密码zerbra |

| tcp 3128 | Squid (代理缓存服务器) | 弱口令 |

| tcp 3312,3311 | kangle(web服务器) | 弱口令 |

| tcp 3306 | MySQL(数据库) | 注入,提权,爆破 |

| tcp 3389 | Windows rdp(桌面协议) | shift后门[需要03以下的系统],爆破,ms12-020 |

| tcp 3690 | SVN(开放源代码的版本控制系统) | svn泄露,未授权访问 |

| tcp 4848 | GlassFish(应用服务器) | 弱口令 |

| tcp 5000 | Sybase/DB2(数据库) | 爆破,注入 |

| tcp 5432 | PostgreSQL(数据库) | 爆破,注入,弱口令 |

| tcp 5900,5901,5902 | VNC(虚拟网络控制台,远控) | 弱口令爆破 |

| tcp 5984 | CouchDB(数据库) | 未授权导致的任意指令执行 |

| tcp 6379 | Redis(数据库) | 可尝试未授权访问,弱口令爆破 |

| tcp 7001,7002 | WebLogic(WEB应用系统) | Java反序列化,弱口令 |

| tcp 7778 | Kloxo(虚拟主机管理系统) | 主机面板登录 |

| tcp 8000 | Ajenti(Linux服务器管理面板) | 弱口令 |

| tcp 8443 | Plesk(虚拟主机管理面板) | 弱口令 |

| tcp 8069 | Zabbix (系统网络监视) | 远程执行,SQL注入 |

| tcp 8080-8089 | Jenkins,JBoss (应用服务器) | 反序列化,控制台弱口令 |

| tcp 9080-9081,9090 | WebSphere(应用服务器) | Java反序列化/弱口令 |

| tcp 9200,9300 | ElasticSearch (Lucene的搜索服务器) | 远程执行 |

| tcp 11211 | Memcached(缓存系统) | 未授权访问 |

| tcp 27017,27018 | MongoDB(数据库) | 爆破,未授权访问 |

| tcp 50070,50030 | Hadoop(分布式文件系统) | 默认端口未授权访问 |

为了效率,可以直接把风险端口加进去

masscan -p1-1024,1194,1352,1433,1521,1500,1723,2082,2083,2181,2601,2604,3128,3312,3311,3306,3389,3690,4848,5000,5432,5900,5901,5902,5984,6379,7001,7002,7778,8000,8443,8069,8080-8089,9080-9081,9090,9200,9300,11211,27017,27018,50070,50030 目标IP --rate=1000

.png)

.png)