逻辑漏洞 逻辑漏洞应用在方方面面,主要是根据应用不通产生的逻辑方面漏洞不同。比如金融网站和互联网网站以及购物网站,挖掘逻辑漏洞方法完全不一样。

可能出现的场景

用户注册场景

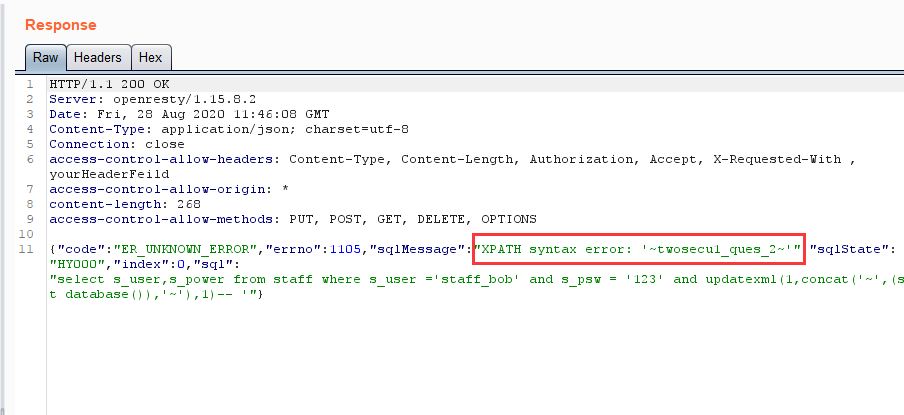

登录场景

支付场景

修改资料场景

信息交互场景

绑定

2020-09-03

.png)

.png)

.png)